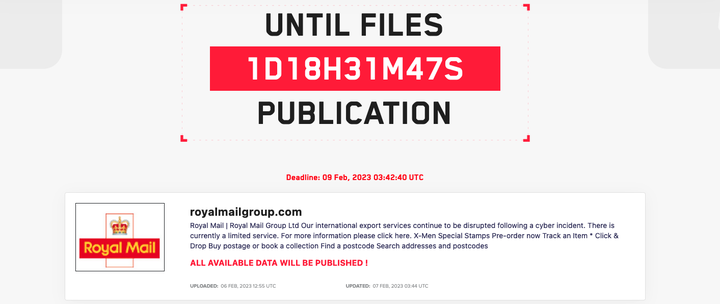

2023年1月,英國(guó)皇家郵政遭LockBit勒索組織攻擊,致使包裹和信件的國(guó)際運(yùn)輸陷入停頓;

2023年2月,Medusa勒索組織在其暗網(wǎng)數(shù)據(jù)泄露站點(diǎn)的受害者名單中添加了中國(guó)石油(印尼公司),并索要40萬(wàn)美元用以刪除數(shù)據(jù);

2023年7月,LockBit勒索組織對(duì)臺(tái)積電進(jìn)行了網(wǎng)絡(luò)攻擊,并索要7000萬(wàn)美元贖金;

2023年11月,勒索軟件組織 BlackCat將臺(tái)灣中國(guó)石化添加到其Tor泄露網(wǎng)站的受害者名單中,泄露的數(shù)據(jù)大小為 41.9GB;

……

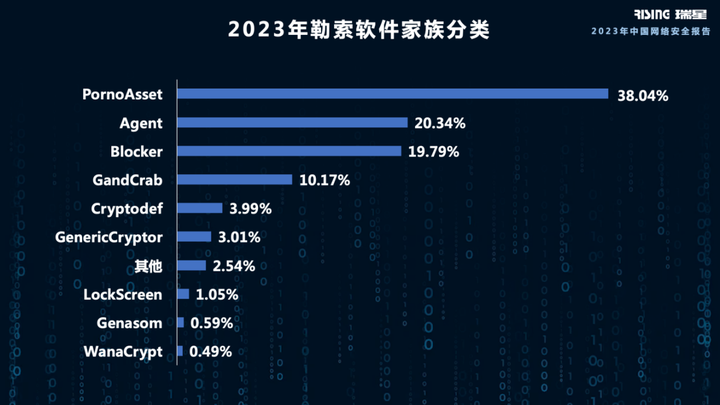

圖:2023年勒索軟件家族分類(lèi)

在瑞星公司發(fā)布的《2023中國(guó)網(wǎng)絡(luò)安全報(bào)告》中顯示,報(bào)告期內(nèi)瑞星“星核”平臺(tái)共截獲勒索軟件樣本65.59萬(wàn)個(gè),比2022年上漲了13.24%;感染次數(shù)為19.68萬(wàn)次,與2022年相比,上漲了0.95%。

瑞星安全專(zhuān)家介紹,勒索軟件攻擊正變得越來(lái)越復(fù)雜,攻擊者會(huì)使用網(wǎng)絡(luò)釣魚(yú)、社工原理和漏洞利用等多種技術(shù)來(lái)攻擊目標(biāo)。同時(shí),雙重勒索已是常態(tài)化攻擊模式,攻擊者不再僅專(zhuān)注于對(duì)受害者文件進(jìn)行加密,而是更加傾向于通過(guò)泄露敏感數(shù)據(jù)的方式作為敲詐勒索的籌碼,這給政府或企業(yè)受害者帶了更大的壓力。受害者即使通過(guò)文件恢復(fù)的方式來(lái)解密數(shù)據(jù),也很難承受敏感數(shù)據(jù)泄露帶來(lái)的重大風(fēng)險(xiǎn)和代價(jià)。

下面,瑞星將詳細(xì)介紹2023年具有代表性的三個(gè)勒索組織:

2023年的勒索榜首——Lockbit組織

2023年,Lockbit組織對(duì)全球多個(gè)知名企業(yè)發(fā)起了勒索攻擊,涵蓋金融服務(wù)、科技、能源、醫(yī)療、運(yùn)輸?shù)榷鄠€(gè)產(chǎn)業(yè),其中就包括英國(guó)皇家郵政、臺(tái)積電、日本名古屋港、技術(shù)服務(wù)巨頭CDW、波音公司等企業(yè),且勒索金額巨大。報(bào)告指出,LockBit勒索軟件最早出現(xiàn)在2019年下半年,使用Raas商業(yè)模式推廣勒索,LockBit3.0中提高了對(duì)抗安全軟件的能力,后期又采用“雙重勒索”的策略來(lái)敲詐受害者。LockBit常使用RDP弱口令爆破的方式進(jìn)行入侵,通過(guò)釣魚(yú)郵件以及程序漏洞進(jìn)行攻擊。2022年9月,LockBit3.0生成器泄露后,導(dǎo)致其變種層出不窮,網(wǎng)絡(luò)犯罪分子通過(guò)簡(jiǎn)單的參數(shù)配置和細(xì)微的改動(dòng)就能將自己生成的樣本包裝成全新的勒索軟件。

圖:LockBit數(shù)據(jù)泄露網(wǎng)站將英國(guó)皇家郵政加入其中

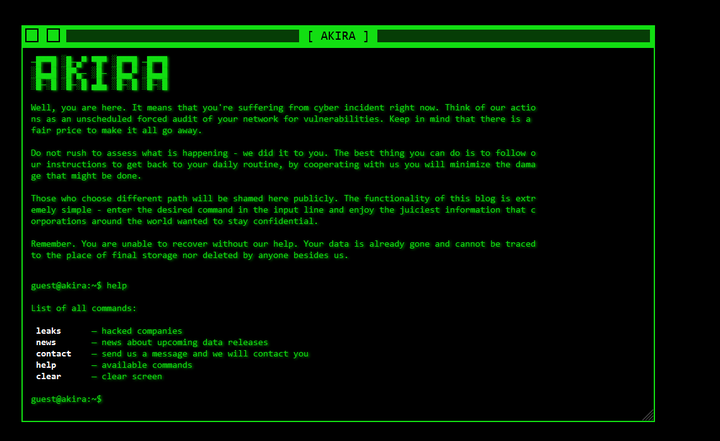

2023年的勒索新星——Akira組織

Akira勒索組織于2023年3月出現(xiàn)后,便迅速成為制造業(yè)、金融、技術(shù)類(lèi)企業(yè)的威脅。其使用了目前流行的Rust語(yǔ)言編寫(xiě),同時(shí)運(yùn)用了不常見(jiàn)的curve25519橢圓曲線非對(duì)稱(chēng)加密算法和sosemanuk對(duì)稱(chēng)加密算法的組合來(lái)進(jìn)行加密,這種新的加密方式更加復(fù)雜,不易被破解,而且加密速度更快,效率更高。2023年9月,瑞星威脅情報(bào)中心就捕獲到Akira勒索軟件新的變種“Megazord”,發(fā)現(xiàn)Green Diamond(林業(yè)公司)、Datawatch Systems(數(shù)據(jù)公司)和Boson(軟件公司)等多家企業(yè)的數(shù)據(jù)被放置在Akira勒索組織自制的網(wǎng)站上供人下載。

圖:存放勒索企業(yè)數(shù)據(jù)的黑客網(wǎng)站

2023年活躍的老牌勒索——Medusa組織

在過(guò)去的兩年中,Medusa作為老牌勒索家族,相比于其他主流勒索家族表現(xiàn)頗為低調(diào),而2023年表現(xiàn)十分活躍,針對(duì)全球范圍內(nèi)的多個(gè)企業(yè)組織發(fā)起攻擊,并索要數(shù)百萬(wàn)美元贖金。2023年,受其他勒索家族影響Medusa勒索組織推出了自己的“博客”,用于泄露那些拒絕支付贖金的受害者數(shù)據(jù)。Medusa勒索軟件在啟動(dòng)時(shí)會(huì)通過(guò)一個(gè)外殼程序創(chuàng)建傀儡進(jìn)程執(zhí)行加密,隨之刪除系統(tǒng)備份和還原文件,中國(guó)石油(印尼公司)和豐田金融服務(wù)公司在2023年均遭受到該組織的勒索攻擊,并被要求支付幾十到數(shù)百萬(wàn)美元的贖金。

圖:Medusa勒索組織在受害者名單中添加了豐田金融服務(wù)公司

除以上幾個(gè)勒索家族外,瑞星在《2023中國(guó)網(wǎng)絡(luò)安全報(bào)告》中,還詳細(xì)介紹了BlackCat、Mimic、Qilin等勒索家族,廣大用戶(hù)可關(guān)注瑞星(官方微信:Weixin-Rising)獲取報(bào)告完整版,詳細(xì)了解這些勒索軟件的技術(shù)手段、攻擊手法及相關(guān)勒索事件。

關(guān)鍵詞:

凡注有"實(shí)況網(wǎng)-重新發(fā)現(xiàn)生活"或電頭為"實(shí)況網(wǎng)-重新發(fā)現(xiàn)生活"的稿件,均為實(shí)況網(wǎng)-重新發(fā)現(xiàn)生活獨(dú)家版權(quán)所有,未經(jīng)許可不得轉(zhuǎn)載或鏡像;授權(quán)轉(zhuǎn)載必須注明來(lái)源為"實(shí)況網(wǎng)-重新發(fā)現(xiàn)生活",并保留"實(shí)況網(wǎng)-重新發(fā)現(xiàn)生活"的電頭。

熱點(diǎn)

- 阿普利亞發(fā)布仿賽RS 457,搭載直列雙缸水冷引擎

- 新番|洪荒靈尊|第1季

- 歌谷空調(diào)e5是什么故障(空調(diào)e5是什么故障代碼)

- 道路水浸危險(xiǎn),市民應(yīng)留在安全地方!|微博排行榜

- “深改19條”發(fā)布首周 北交所交出亮眼“成績(jī)單”

- 今日廈門(mén)2021年小學(xué)派位(廈門(mén)思明區(qū)小學(xué)派位要達(dá)到幾分才能進(jìn)公辦小學(xué))

- 第二十五屆中國(guó)農(nóng)加會(huì)在河南駐馬店舉行

- 2013年有什么歌曲(2013什么歌曲好聽(tīng))

- 完璧歸趙的故事視頻_完壁歸趙的故事

- 馬斯克被曝用K粉治療抑郁癥,稱(chēng)抗抑郁癥藥物會(huì)把人變成僵尸

頭條

- 凡人微光 | 山村“追風(fēng)”教師

- 【世界說(shuō)】外媒:美國(guó)藥物過(guò)量死亡人數(shù)長(zhǎng)期處于歷史最高位 假處方藥進(jìn)一步加劇阿片類(lèi)藥物危機(jī)

- 國(guó)際識(shí)局:夏威夷火災(zāi)陰霾籠罩 旅游業(yè)受創(chuàng)、訴訟堆積

- 全球連線|國(guó)際人士熱議:中國(guó)仍是世界經(jīng)濟(jì)“重要引擎”

- 東盟秘書(shū)長(zhǎng):東盟與中國(guó)合作造福雙方民生福祉

- 【世界說(shuō)】美國(guó)非裔群體因種族問(wèn)題遭身心折磨 非裔青年受槍支暴力傷害最甚

- 漫評(píng)美國(guó)就芬太尼問(wèn)題甩鍋中國(guó):“內(nèi)病外治”

- 杭州亞運(yùn)會(huì)火炬?zhèn)鬟f開(kāi)啟 33年,賡續(xù)榮光與夢(mèng)想

- 達(dá)娃央宗領(lǐng)銜 中國(guó)亞運(yùn)三代采火使者“云”同框

- 全程記錄!杭州亞運(yùn)會(huì)火種抵達(dá)西子湖畔